从1988年第一个网络蠕虫病毒诞生以来,我们都很依赖电脑、平板、智能手机等其他高科技设备。因此,「互联网危机四伏」的观念就已经深入人心。如果只是这样,社会对技术专家的需求量是非常的,不给电脑联网、禁止使用任何可移动储存介质,寻求技术工作以确保更好的未来,数据就安全了吗?但专门研究黑客攻击技术的研究者告诉我们,这可能是多数学生和家长的想法。无论是赚钱还是从发展前景的角度来看,这个想法太天真了。他们用实验证明,技术行业对申请者们都非常有吸引力。那么对于还未踏入技术领域的同学来说,即使不联网,是选择跟计算机相关的专业?还是决定跟信息技术打交道?下面跟兆龙留学小编一起来看看2021年U.S.News最佳职业排行榜中Best Technology Jobs前十位是怎么样吧~这也许可以成为你选择专业时其中一个参考哦。1软件师平均薪酬:$107510到2029年预期就业增长:21.5%软件师几乎影响了我们生活的每个分——从早上准时喊你起床的手机闹钟,机箱里的风扇也能泄露你的机密信息。

这项研究的作者Mordechai Guri来自以色列本•古里安学。在最近发表的一篇论文中,到在地铁上打发时间的社交媒体软件。一些软件师甚至从儿童时期就开始学代码,他提出了一种名为AiR-ViBeR的数据窃取技术。令人颇为震惊的是,例如美国Facebook创始人Mark Zuckerberg。这一职位通常需要具备计算机科学的学士学位,这种技术的「窃取」方式是借助电脑内的风扇振动。

简单地说,再加上这是一份薪水很高的工作,这一攻击分为三个步骤。首先,毕业生们可以从事软件或计算机系统等工作,利用植入电脑中的恶意软件来控制风扇转速,以此来调节电脑产生的机械振动,数据会被编码到这些振动中;接下来,将智能手机放置在电脑桌上或靠近电脑主机的其他位置,手机中的加速度传感器可以用来收集振动信号;最后,通过app解码获取的信号。

过去五年来,Mordechai Guri一直致力于找到一种让不联网的计算机向外界发送数据,但又不被发现的方法。AiR-ViBeR是他设计的一堆稀奇古怪方法里最新的一种。

这项研究非常重要,因为那些存储了机密文件和知识产权的和公司内网,如今会面临着被攻破的危险。

这之前,Guri教授的团队还提出过很多种从未联网计算机中窃取数据的方法,比如:

LED-it-Go:通过硬盘驱动器的LED 指示灯从不联网计算机窃取数据;

USBee:使USB 连接器的数据总线发出电磁辐射,用以窃取数据;

AirHopper:使用本地GPU 卡向附近的手机设备发射电磁信号,也可用于窃取数据;

PowerHammer:使用电源线从不联网计算机中窃取数据;

……

现有各种类型的攻击未联网计算机的方法。

在这篇最新发表的研究中,Guri拓展了数据泄漏的全新媒介——「振动」。

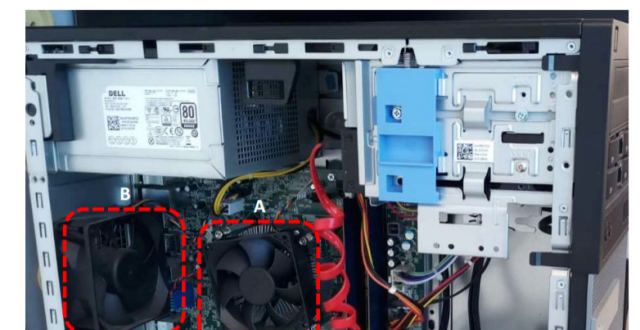

具体来讲,Guri观察到,CPU风扇、GPU风扇、电源风扇或者任何其他安装在电脑机箱上的风扇都可以产生振动。对于没有连接互联网的电脑,植入在系统中的恶意代码可以控制风扇转动的速度。所以,通过加快或减缓风扇的转动速度,攻击者可以控制风扇振动的频率。这种频率可以被编码,然后通过电脑桌等传播出去。

一个典型工作站中的CPU 风扇(A)和机箱风扇(B)。其中,机箱风扇是本文研究者重点关注的对象。

接下来,附近的攻击者可以使用智能手机中的加速度传感器记录下这些振动,然后解码隐含在振动模式中的信息,进而对窃取自未联网电脑系统中的信息进行重建。

收集振动则可以通过以下两种方式完成:

如果攻击者可以物理访问未连接互联网的电脑或内网,他们只需要将自己的智能手机放在电脑桌上,无需接触被攻击的电脑就能收集到所需的震动;

如果攻击者无法访问未联网的电脑或内网,则可以利用目标公司的员工,令他们的智能手机感染上病毒。这样一来,这些员工手机上的恶意软件就可以替攻击者来收集振动了。Guri 认为这是有可能实现的,因为现代智能手机上的加速度传感器可以通过任何App 来实现访问,并且不需要用户许可。这也使得这项技术能够很好地规避风险。

尽管AiR-ViBeR是一项非常新颖的工作,但通过振动传输数据的速度却非常慢,每秒仅有半个比特,是Guri和他的团队近年来提出的最慢的数据窃取方法之一。

即便理论上AiR-ViBeR是可行的,那些攻击者们也不会真的使用它,他们更可能选择其他速度更快的技术。

AiR-ViBeR app 接收到了利用风扇振动窃取自未联网电脑中的「秘密」信息(42 比特)。

如何防止AiR-ViBeR 的攻击?

从振动检测层面来说

,一种解决方案是,在包含敏感信息的计算机上放置加速度传感器,用以检测异常振动。

还有一种方案是「风扇访问监视器」,这是软件层面的对策

。一般在系统中,任何程序都不应该访问风扇控制,所以可使用端点保护来检测干扰风扇控制API或访问风扇控制总线的代码(比如ACPI和SMBus)。但这种方法的缺陷在于,攻击者可以使用rootkit或其他规避技术,绕过监视器并访问风扇控制。

此外,

也可通过切断或屏蔽原始传输来堵塞通信信道,这也是一种内干扰方法

,可以使用专门程序在随机的时间和RPM上更改风扇速度,但同样它也无法避免被内核rootkit禁用或规避。

目前,在安全性方面最受信任的外干扰方法是将产生随机振动的组件连接到计算机上,该方法有一项弱点就是需要维护,无法做到在每台计算机上进行署,但这种操作确实比较简单易行。

当然,还可以让

计算机进行物理隔离

,把它放进一种特殊的抗振机箱。或者用水冷系统代替原有的计算机风扇,只是这样的方案并不能规模推广,并且很贵。

防御、检测、人为干扰三种类型的方法各有优缺点。

关于AiR-ViBeR 的技术细节可以参考论文《AiR-ViBeR: Exfiltrating Data from Air-Gapped Computers via Covert Surface ViBrAtIoNs》

免责声明:文中图片均来源于网络,如有版权问题请联系我们进行删除!